トレンドマイクロ社から公開された「国内標的型攻撃分析レポート2022年版」よると、「LODEINFO」「Earth Tengshe」「Earth Hundun/BlackTech」「Earth Kumiho/Kimsuky」の4つの標的型攻撃者グループによるサイバー攻撃が国内で観測されているとしており、「LODEINFO」は、日本の政府組織や国際問題を取り扱う組織や有識者を対象としています。他にも「Earth Tengshe」は国内のエレクトロニクス・エネルギー・自動車・防衛関連組織を対象にしているとのことです。

具体的な攻撃の手口としては、メールに添付されたWordやExcelなどのファイルを展開しマクロを有効化することで感染させています。さらに次回WordやExcelを起動したときに攻撃を開始するような手口が報告されています。

また、日本への標的型攻撃はサプライチェーンの末端企業や個人などが利用するPCから侵入して攻撃を仕掛ける手口により攻撃の目的を果たしていると言えます。

攻撃対象をサプライチェーンの末端企業や個人とする背景には、セキュリティ対策レベルの低さやリテラシーの低さが理由です。

このやり方は脆弱性がある企業から侵入して本命の標的組織へ段階的にたどり着こうとするものです。この方が攻撃対象へ到達する可能性が高いという実態があるようです。

このような「ビジネスサプライチェーン攻撃」は、増加傾向にあり、さらに巧妙に攻撃を仕掛けてくる可能性があります。

サプライチェーンの中で利用されている企業を連携した大企業が構築したシステムは高度なセキュリティ対策で守られた環境と言えます。しかしシステム外での交渉や商談などで利用しているメールのやりとりなどのインターネットを利用したコミュニケーションが悪用されているようです。

脆弱性を放置しているPCを使ったリテラシーの高くないユーザをターゲットにおくられるなりすましメールがその代表例です。

増加傾向にあるこのような攻撃に対して、どのような対策が有効なのでしょうか。

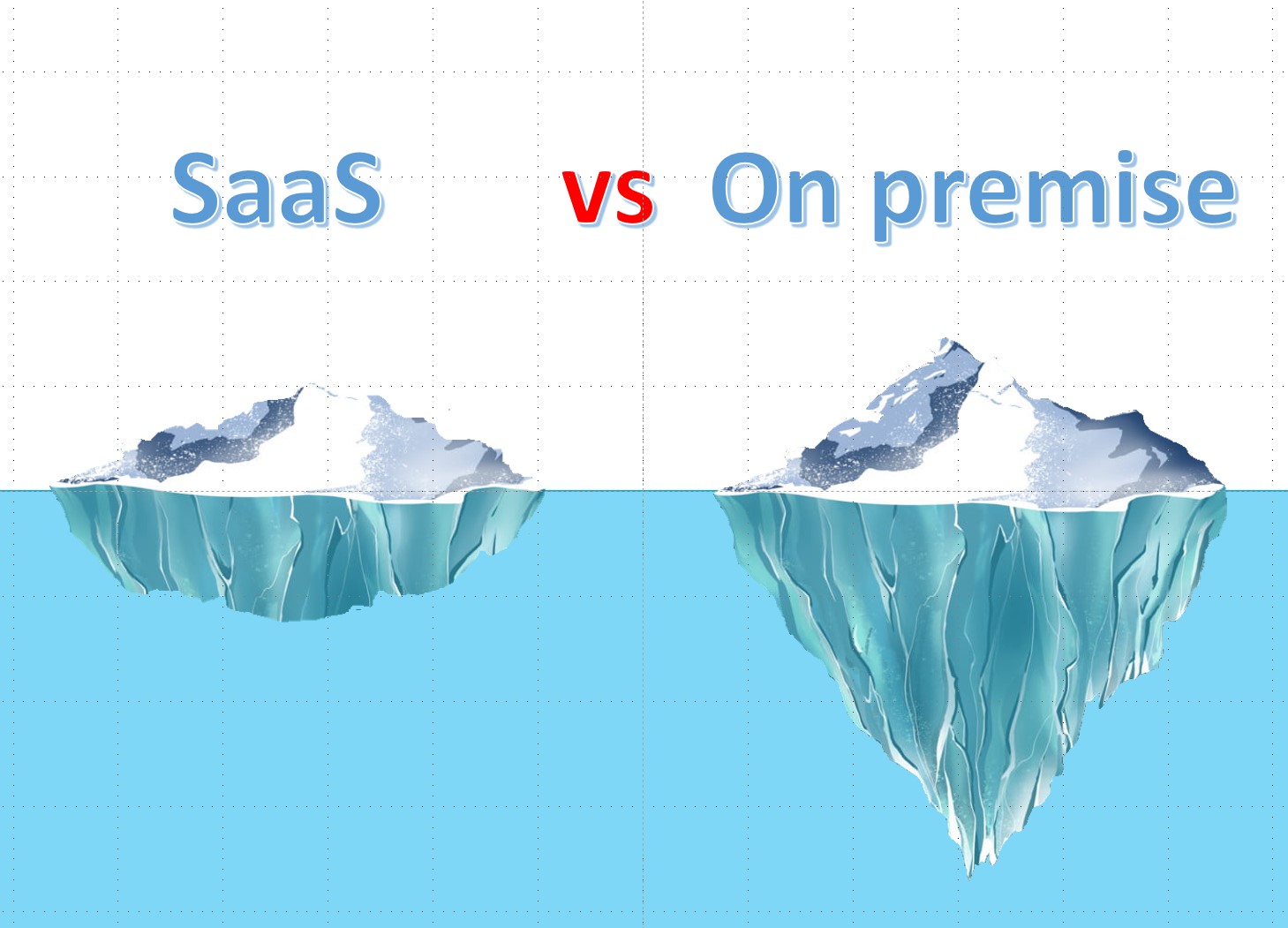

ネットワークの構成や認証の強化などの対策はそれなりの投資が必要となり、すぐに対策可能とは言えません。

エンドポイントとなるPCの脆弱性の解消は比較的手の付けやすい対策と言えます。

これを機に、自社およびサプライチェーン企業の脆弱性を見直し、標的型攻撃の対策を万全にしませんか。